近期活跃的GlobeImposter勒索病毒

2019年3月10日起,

GlobeImposter勒索病毒在医疗行业猛烈爆发,许多医院遭受到GlobeImposter勒索病毒攻击,大有全国蔓延爆发趋势。过去两年,爆发的各类勒索病毒大多是通过终端电脑感染并进行传播,并通过终端电脑作为跳板对服务器进行扫描攻击,获取权限后对各类数据和文件进行加密,最终导致各类信息系统无法使用。

背景介绍

GlobeImposter 勒索病毒是一种比较活跃的勒索病毒,运行后加密受害者文件索要赎金,被加密文件会被追加上特殊后缀名,新变种被加密的文件会追加上“.snake4444”后缀名。

此外还有其它变种会使用不同的后缀名,例如:

.China4444 .Help4444 .Rat4444 .Ox4444 .Tiger4444 .Rabbit4444

.Dragon4444 .Horse4444 .Goat4444 .Monkey4444 .Rooster4444 .Dog4444

.Pig4444 等后缀,病毒的这些变种代码几乎完全一样,只是追加的后缀不同。

近期国内多家企业、医院等机构中招,此病毒主要通过rdp远程桌面弱口令进行攻击,一旦密码过于简单,被攻击者暴力破解后,攻击者就会将勒索病毒植入,加密机器上的文件。此外攻击者入侵一台机器后,还会使用工具抓取本机密码,用本机密码攻击局域网中的其它机器,进行人工偷毒。不少机构就是因为,一台连接互联网的机器被攻击者远程控制,攻击者扫描内网中的其它机器进行攻击,造成内网多台机器中毒。

此病毒使用了对称加密和非对称加密算法,加密文件时为了提高加密速度,使用了对称加密算法AES算法加密文件,使用本地生成的RSA公钥,将AES算法的密钥加密,使用病毒作者的RSA公钥将本地生成的RSA私钥加密,因此想要解密文件需要作者的RSA私钥。如果没有病毒作者的RSA私钥,无法解密本地RSA私钥,也就无法解密AES密钥,从而无法解密受害者的文件,而RSA私钥只有病毒作者才有。网上宣称可以解密的,一种是用户付款后就再也联系不上了的骗子,另一种是充当病毒作者和受害者沟通的中介,通过和病毒作者讨价还价购买解密工具,再替受害者解密。第一种情况骗子显然是不会给解密的,即使第二种情况,也有可能联系不上病毒作者无法解密。

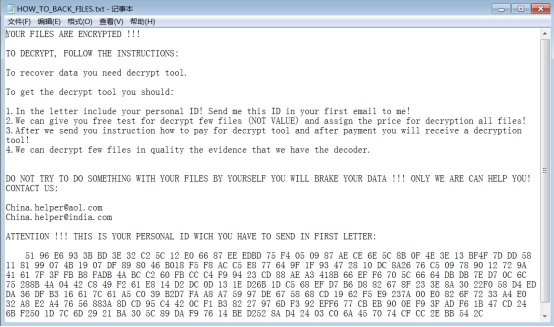

图:勒索页面

2019年勒索病毒注定还将继续活跃,为了更好地应对勒索病毒,企业用户必须要从相关人员的安全意识和服务器的安全防护两方面同时加强防御。为大家提供了以下防范方法与建议:

1) 避免在服务器中使用过于简单的口令。登录口令尽量采用大小写字母、数字、特殊符号混用的组合方式,并且保持口令由足够的长度。同时添加限制登录失败次数的安全策略并定期更换登录口令。

2) 多台机器不要使用相同或类似的登录口令,以免出现"一台沦陷,全网瘫痪"的惨状。

3) 重要资料一定要定期隔离备份。此处尤其注意隔离,在以往的反馈案例中从来不乏确有备份,但由于在同一网络内,导致备份服务器一同被加密的情况。

4) 及时修补系统漏洞,同时不要忽略各种常用服务的安全补丁。

5) 关闭非必要的服务和端口如135、139、445、3389等高危端口。

6) 严格控制共享文件夹权限,在需要共享数据的部分,尽可能的多采取云协作的方式。

7) 提高安全意识,不随意点击陌生链接、来源不明的邮件附件、陌生人通过即时通讯软件发送的文件,在点击或运行前进行安全扫描,尽量从安全可信的渠道下载和安装软件。

添加人文网公众号

添加人文网公众号

咨询人文网企业客服

咨询人文网企业客服